Ukrainian Cyber Alliance legt Ransomware-Gruppierung Trigona lahm

Ukrainische Hacktivisten legen Darknet-Seite der Ransomware-Gruppierung "Trigona" lahm.

- Imke Stock

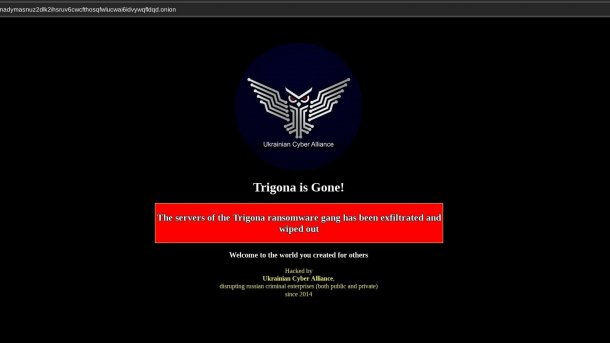

Die "Ukrainian Cyber Alliance" ist gegen die Ransomware-Gruppe "Trigona" vorgegangen. Sie gab an, durch eine Sicherheitslücke in die Serverinfrastruktur der Ransomware-Gruppierung eindringen zu können, lud vorgefundene Daten herunter und löschte anschließend die Server. Die Data-Leak-Seite hat seitdem ein neues Erscheinungsbild.

Die UCA konnte nach eigenen Angaben über eine kritische Schwachstelle im Confluence Data Center – CVE-2023-22515 – die Infrastruktur infiltrieren und sich dort mehrere Tage unentdeckt umsehen. "Willkommen in der Welt, die ihr für andere geschaffen habt!" Der Hacker herm1t postete auf X einen Screenshot, der aus der Confluence Wissensdatenmanagement stammen soll. Zudem sie die gesamte Infrastruktur von Trigona "vollkommen zerstört". Ein Zugriff auf die Seiten durch heise online war nicht möglich. Der Hersteller von Sicherheitssoftware, Malware-Hunter, hat den erfolgreichen Angriff auf X bestätigt.

Die UCA ist ein Zusammenschluss von Cyber-Aktivisten, die es sich zum Ziel gesetzt hat, die Ukraine bei der Verteidigung gegen den russischen Angriffskrieg zu unterstützen. Sie behauptet nun im Besitz von Hunderten Gigabyte an Daten von Trigona zu sein. Dazu sollen nicht nur Inhalte aus Blogs und der Data-Leak-Website sowie deren Quellcode gehören, sondern auch die aus internen Systemen. Darunter unter anderem Admin- und Opferpanels aus der Entwicklerumgebung, Daten aus einem Chat-Tool und die Inhalte der Jira- und Confluence-Server. Auch Informationen zu Kryptowährungs-Hot-Wallets von Trigoma wären von der UCA erbeutet worden, die die Daten an Strafverfolgungsbehörden weiterleiten will.

Double-Extortion-Angriffe

Erste Aktivitäten der Ransomware-Gruppe Trigona wurden im Juni 2022 beobachtet. Die Cyberkriminellen setzen bei ihren Ransomware-Angriffen wie beispielsweise Ragnar Locker auf Double Extortion (Exfiltration und Verschlüsselung). Sie hatten es in der Vergangenheit hauptsächlich auf Technologie-, Gesundheits- und Bankunternehmen in den USA, Indien, Israel, der Türkei, Brasilien und Italien abgesehen. Zu Trigonas Opfern zählt unter anderem der Software-Hersteller Leidos.

(mack)