FAQ: Der neue Datenschutz im IT-Alltag

Technisch betrachtet

Die ab Mai wirksame europäische Datenschutz-Grundverordnung bringt viele neue Regeln, aber nur wenig Hilfestellung bei der Integration des Datenschutzes in die alltägliche IT-Praxis. Unsere FAQ liefern Antworten auf die wichtigsten Fragen.

Die Datenschutz-Grundverordnung kommt und mit ihr erhebliche neue Anforderungen an Unternehmen und Freiberufler. Ein Bereich, in dem sich die neue Rechtslage ganz besonders auswirkt, ist die IT-Sicherheit, die nun elementarer Bestandteil des Datenschutzes wird. Doch auch viele andere Änderungen haben gravierende Folgen für die Praxis. Das zieht Konsequenzen für diejenigen nach sich, die im IT-Bereich tätig sind. Die nachfolgenden FAQ bieten Antworten auf alle wichtigen Fragen rund um die DSGVO, die sich aus der Sicht von ITlern stellen.

Grundsätze der DSGVO

Was sind überhaupt personenbezogene Daten und welche Informationen fallen unter die DSGVO?

Hier hat sich nicht viel gegenüber der bisherigen Definition im alten Bundesdatenschutzgesetz (BDSG) geändert. Personenbezogene Daten sind nach der Definition in Art. 4 DSGVO alle Informationen, die sich auf eine „identifizierte oder identifizierbare natürliche Person“ beziehen. Es geht also um Informationen, auf deren Basis man Menschen identifizieren kann. Hierzu zählen Namen, Adresse oder Geburtsdatum ebenso wie Zeugnisse oder genetische Daten. Gleiches gilt auch für Angaben, bei denen man zusätzliche Informationen braucht, um eine Identifikation zu ermöglichen, etwa Autokennzeichen, Konto- oder Matrikelnummer. Weitere Beispiele nennt der Kasten „Datenbeispiele, die in Unternehmen typischerweise vorkommen“.

Sind IP-Adressen personenbezogene Daten und was bedeutet das?

Diese unter Juristen über einen langen Zeitraum höchst umstrittene Frage wurde bereits vor der Einführung der DSGVO durch eine Reihe von Urteilen der höchsten deutschen und europäischen Gerichte bejaht. Das neue europäische Recht sieht in der IP-Adresse eine „Online-Kennung“, die in der Lage ist, eine Person zu identifizieren, sodass hier eindeutig die Regeln des Datenschutzes anwendbar sind. Es bedeutet, dass das Erfassen und Speichern dieser Daten konform zu den Vorgaben der DSGVO erfolgen muss.

Diese erlaubt zwar die Speicherung von IP-Adressen zu Zwecken der IT-Sicherheit für einen vorab definierten kurzen Zeitraum von einigen Tagen. „Private Vorratsdatenspeicherung“ zu Zwecken der Auswertung der Nutzergewohnheiten über einen längeren Zeitraum ist dagegen nicht gestattet. Hier gilt es, vorab Zweck und Speicherdauer der Datennutzung genau festzulegen.

Gilt das auch für Cookie-Kennungen?

Ja. Denn auch sie werden explizit in der DSGVO, namentlich in Erwägungsgrund 30, als mögliche personenbezogene Daten identifiziert. Danach werden natürlichen Personen unter Umständen Online-Kennungen wie IP-Adressen und Cookie-Kennungen zugeordnet, die ihr Gerät, ihre Softwareanwendungen und -Tools oder Protokolle liefern. Sie können dazu benutzt werden, Profile dieser Personen zu erstellen und sie zu identifizieren.

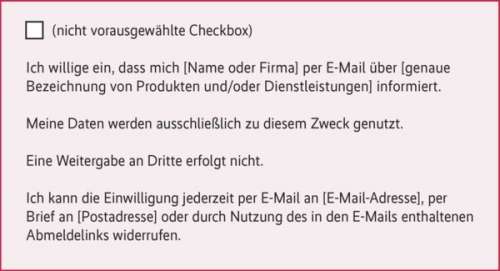

Wie kann ich eine rechtlich wirksame Einwilligung in die Nutzung von Daten erhalten?

Die Einwilligung des Betroffenen in die Erfassung und Verarbeitung seiner Daten ist von zentraler Bedeutung in der DSGVO. Voraussetzung dafür ist allerdings ein „informierter Nutzer“ und eine Transparenz bezüglich der geplanten Nutzung der Daten. Das bedeutet, dass der Nutzer darüber zu informieren ist, dass zum Beispiel seine Daten in die USA exportiert oder an Dritte weitergegeben werden sollen. Die Einwilligungserklärung muss zudem auch darüber Auskunft geben, wie der Betroffene seine Daten wieder löschen lassen kann (Abbildung 1).

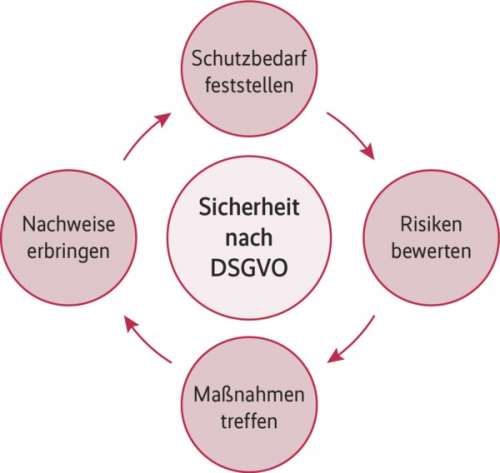

IT-Sicherheit in der DSGVO

Welche Rolle spielt die IT-Sicherheit in der DSGVO?

Der Datenschutz hatte unter dem Aspekt der Datensicherheit bislang bereits einen wichtigen technischen Aspekt. Nunmehr wird die IT-Sicherheit elementarer Bestandteil des Datenschutzes, was weit über die bisherigen Vorschriften hinausgeht. So sind nun Maßnahmen nach dem „Stand der Technik“ zum Schutz der personenbezogenen Daten zu ergreifen. Dabei gilt: Je sensibler die gespeicherten Daten sind und je höher die daraus resultierenden Gefährdungen für die Rechte und Freiheiten der Betroffenen, desto höher sind auch die Anforderungen an die zu treffenden „technischen und organisatorischen Maßnahmen“ der IT-Sicherheit.

Was sind Maßnahmen nach „Stand der Technik“?

Darunter versteht man technische Maßnahmen, die schon zur Verfügung stehen und sich in der Praxis als geeignet und effektiv bewährt haben. Nicht gemeint sind neueste technische Entwicklungen aus den Laboren. Der Stand der Technik muss zudem immer wieder auf neue Entwicklungen geprüft werden, um die Datensicherheit gewährleisten zu können.

Das bedeutet aber auf der anderen Seite auch nicht, dass sich jedes kleine Unternehmen eine den neuesten Anforderungen genügende IT-Infrastruktur einrichten muss. Denn der hier relevante Art. 32 DSGVO sieht unter anderem die Berücksichtigung der Implementierungskosten vor. So ist bei der Auswahl von Hard- und Software eine Abwägung vorzunehmen, die auch zu dokumentieren ist. Sehr hilfreich zur Bestimmung der technischen Aspekte des Themas sind Vorgaben wie die des Bundesamts für Sicherheit in der Informationstechnik (BSI) oder die „Handreichung zum Stand der Technik“ des TeleTrust-Vereins (beide sind über ix.de/ix1805038 zu finden).

Welche Rolle spielen Zertifizierungsmaßnahmen im Rahmen der DSGVO und wie können sie helfen?

Zertifizierungen werden aller Voraussicht nach mittelfristig eine ganz wichtige Rolle bei der Umsetzung des neuen Datenschutzes spielen. Die DSGVO spricht davon, dass die „Einhaltung genehmigter Verhaltensregeln“ oder eines „genehmigten Zertifizierungsverfahrens“ entscheidende Faktoren bei der Beurteilung der Anforderungen an die IT-Sicherheit sein können. Genehmigte Verhaltensregeln werden in Art. 40 DSGVO erläutert.