Cloud-Arbeitsplatz ohne eigene PKI

Amtsenthebung

Viele mittelständische und große Unternehmen leisten sich eine eigene Public-Key-Infrastruktur. Die Cloud macht diese überflüssig und verdrängt sie zunehmend.

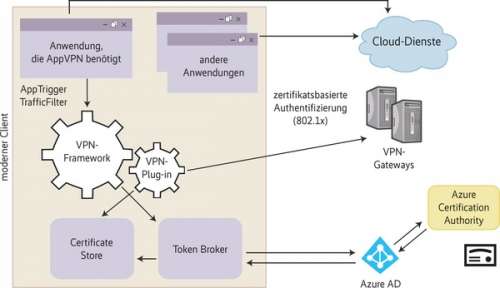

Für die Unternehmens-IT bringt die Cloud zum Teil radikale Umbrüche mit sich. Die Praxis zeigt, dass selbst Großunternehmen IT-Kerndienste wie das E-Mail-Backend in die Cloud verlegen können. Ein Cloud-Arbeitsplatz braucht für Provisionierung und Nutzung keine Verbindung ins Unternehmensnetz mehr, eine Internetverbindung reicht völlig aus (siehe Abbildung 1). Was bedeutet dieser Wandel für die Public-Key-Infrastruktur (PKI)? Zum Beispiel ist sie für die ausgelagerten Dienste nicht mehr zwingend erreichbar. Trotzdem muss Vertraulichkeit gewahrt werden, weswegen Anbieter ihre eigenen Mechanismen dafür implementiert haben. Das kann so weit gehen, dass eine PKI nicht mehr nötig ist. Dieser Artikel illustriert an Microsoft Azure, wie sich Sicherheit an einem Cloud-Arbeitsplatz ohne PKI erreichen lässt. Das Sicherheitsniveau übersteigt unter Umständen das, was sich mit On-Premises-Systemen umsetzen lässt, manchmal muss man jedoch mit Abstrichen leben. Es gibt verschiedene Anwendungsfälle für Zertifikate und damit für eine PKI. Die meisten davon lassen sich mit den Mitteln von Azure realisieren.

Die Secure-Varianten der TCP-Protokolle, allen voran HTTPS, basieren auf dem Protokoll TLS und damit auf X.509-Zertifikaten. Betreiber öffentlicher Zertifizierungsstellen (CAs) wie Global Sign und Let’s Encrypt verkaufen beziehungsweise vergeben solche Zertifikate für öffentliche DNS-Namen (alle Links unter ix.de/ix1807122). Spätestens für Dienste, die von außerhalb des Firmennetzes erreichbar sein sollen, braucht man ein solches Zertifikat, das für alle Browser vertrauenswürdig ist. Dann kann man ohnehin auf keines einer internen PKI zurückgreifen.

Bei Software-, Platform- und oft sogar bei Infrastructure-as-a-Service-Angeboten ergibt sich daraus kein Problem, da die meisten Provider die Dienste selbst mit einem Zertifikat absichern. Für interne Dienste kann man allerdings keine Zertifikate von einem öffentlichen Anbieter erhalten – für einen internen DNS-Namen wie server.company.local kann schließlich niemand prüfen, ob der Antragsteller die Domain besitzt (tut er ja auch nicht). In einer idealen Cloud-Welt gibt es aber keine Unterscheidung mehr zwischen intern und extern: Alle Dienste liegen in der Cloud und sind von überall erreichbar. In diesem Fall ist die eigene PKI unnötig.

Sichere Windows-Anmeldung

Gibt man ein Passwort an einem öffentlichen Ort ein – zum Beispiel am Flughafen, in der Bahn oder auf dem Mobiltelefon –, geht man das Risiko ein, dass jemand in der Nähe filmt und sich die Zugangsdaten aus dem Video herleitet. Dagegen hilft Multi-Faktor-Authentifizierung: nicht nur etwas, das man weiß (das Passwort), sondern auch etwas, das man hat, wie eine Smartcard mit persönlichem Zertifikat.

Eine Smartcard-basierte Windows-Anmeldung ist außerdem komfortabler, da sie lediglich eine kurze PIN erwartet. Schließlich kann die Smartcard eine begrenzte Zahl der Anmeldeversuche erzwingen, während auf passwortauthentifizierte Dienste oder gar auf einen Passwort-Hash oft eine Brute-Force-Attacke möglich ist.

Noch komfortabler und vielleicht sogar eine Spur sicherer ist das mit Windows 10 eingeführte Windows Hello, das ohne Zertifikate auskommt, damit aber umgehen kann. Die beiden genutzten Faktoren sind das Gerät selbst, genauer sein Trusted Platform Module (TPM), und die PIN des Nutzers. Der TPM-Chip ersetzt quasi die Smartcard. Komfortabler und sicherer ist diese Lösung, weil ein Rechner schwerer zu verlieren oder zu klauen ist als eine Smartcard.

Nach den Erfahrungen des Autors ist der Verlust von 10 Prozent der Smartcards pro Jahr ein realistischer Richtwert. Ob Smartcard und PIN alleine für einen Angriff ausreichen oder ob noch der Zugriff auf einen beliebigen Unternehmensrechner erforderlich ist, hängt von weiteren Rahmenbedingungen ab. Aber der Zugriff auf einen beliebigen Unternehmensrechner ist sicherlich leichter als der auf einen ganz bestimmten. Bei Windows Hello lässt sich statt der PIN eine biometrische Authentifizierung verwenden. Biometrie ist meist ein Komfortgewinn, aber es scheiden sich die Geister, ob es die Sicherheit erhöht oder senkt. Das hängt sicher auch vom Anwendungsfall ab. Einem Grenzbeamten am Flughafen fällt es beispielsweise vermutlich leichter, eine biometrische Authentifizierung zu erzwingen, als ein Passwort zu erfragen.

Wer darf in welches Netz?

Ob eine Organisation ihr kabelgebundenes Netzwerk per 802.1x authentifiziert, ist unter anderem eine Frage der organisationsspezifischen Compliance- und Sicherheitsanforderungen [1]. In einer Cloud-IT, in der die Dienste ohnehin für jeden in der Cloud stehen, sinkt die Notwendigkeit, das eigene Netzwerk abzusichern. Bekannt gewordene Angriffe auf IT-Systeme nutzten zudem immer andere Lücken aus.