Red Teaming: Aufbau von Command-and-Control-Umgebungen

Unentdeckte Hintertüren

Um maximalen Nutzen aus einem Angriff zu ziehen, ist ein dauerhafter Zugang mit Kontrollfunktion zu mindestens einem kompromittierten System in einem Netzwerk erforderlich. Zu wissen, wie das funktioniert, hilft ebenfalls beim Schützen dieses Netzwerks.

Der siebte Artikel der Serie zu „Red Team Assessments“ beschreibt, welche Techniken bei gezielten Angriffen und auch bei der Simulation eines solchen Angriffs verwendet werden, um sich einen lange bestehenden Kommando-und-Kontroll-Zugang (Command and Control, siehe Glossar) zu fremden, internen Netzwerken zu sichern. Ohne einen solchen Zugang sind Angreifer – von Krypto-Trojanern und automatisierten Infektionen wie Stuxnet einmal abgesehen – nicht in der Lage, tiefer in das Netzwerk einzudringen, um kritische Funktionen des Ziels zu kompromittieren.

Anders als in den vorherigen Artikeln werde ich kein anonymisiertes Kundenbeispiel eines Red Team Assessments verwenden, sondern die Techniken im Allgemeinen beschreiben. Zahlreiche weiterführende Links zu den Vorgehensweisen und Tools, die alle über den Sammellink (ix.de/ix1902076) zu finden sind, helfen Interessierten dabei, dieses äußerst komplexe Thema in der Praxis zu beherrschen.

Ein gesicherter und unbemerkter C2-Kanal (C2 = C&C = Command and Control) ist also für einen Angreifer extrem wichtig. Genauso wichtig ist das Thema natürlich für die Verteidigerseite (Blue Teams, CSIRTs, Corporate IT Teams). Diese muss immer auf dem aktuellen Stand sein, um das Etablieren von C2-Kanälen zu verhindern oder mindestens zu entdecken und dann adäquate Maßnahmen zu ergreifen.

Die Angriffs-Frameworks

Bei Angriffen wurden immer wieder neue, eigens erstellte C2-Frameworks von APT-Gruppen entdeckt, die teilweise sehr gut entwickelt und schwer auszumachen waren. Allerdings verwenden solche APT-Gruppen auch vermehrt C2-Frameworks aus der Security-Community, die frei zum Download oder in einer Bezahlversion zur Verfügung stehen und anderen C2-Frameworks in nichts nachstehen. Einige sehr mächtige und effektive Vertreter sind beispielsweise PuPy, Cobalt Strikes Beacon, Metasploits Meterpreter und WMImplant, um nur ein paar zu nennen (alle zu finden über ix.de/ix1902076).

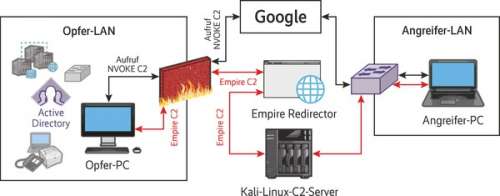

Der Favorit unseres Red Teams ist allerdings PowerShell Empire, anhand dessen hier das Konzept rund um C2-Techniken erklärt werden soll. Abbildung 1 zeigt eines unserer C2-Infrastruktur-Setups. Ich gehe hier explizit nicht auf die Post-Exploitation- und Lateral-Movement-Fähigkeiten des Frameworks ein, da diese bereits in zwei iX-Artikeln behandelt wurden [1, 2].

Ein Red Team möchte natürlich wissen, welche Security-Controls und -Produkte bei dem Ziel im Einsatz sind, die C2-Verbindungen blockieren und entdecken könnten. Auf dieser Grundlage lassen sich dann sogenannte Bypassing-Techniken, also Umgehungsmöglichkeiten, für diese Maßnahmen entwickeln. Insbesondere wichtig zu wissen sind die im Kasten „Hilfreiche Informationen …“ aufgeführten Punkte.

Viele Antworten auf diese Fragen lassen sich durch ein detailliertes Profiling in der „taktischen Informationsbeschaffungsphase“ beantworten [3]. Dies habe ich ebenfalls genauer im Artikel zum Thema Spear Phishing erklärt [4]. Da man allerdings meistens nicht alle dieser Fragen sicher beantworten kann, ist man als Angreifer gezwungen, einige Vermutungen anzustellen, sämtliche Eventualitäten einzukalkulieren und mögliche Gegebenheiten des Ziels in einer Laborumgebung zu emulieren.

Hostbasierte Security Controls umgehen

Einen Schwerpunkt sollte man auf die Umgehung der Endpoint Protection setzen: Sie ist die Komponente, die am ehesten einen solchen Angriff erkennen kann, denn sie hat sowohl auf das Betriebssystem als auch auf die Netzwerkkommunikation des angegriffenen Clients Zugriff. Hier gibt es wieder diverse Erkennungsstrategien und -techniken. Viele Produkte arbeiten allerdings mittlerweile auf der Basis einer Cloud-Analyseplattform des jeweiligen Herstellers – ein absolutes No-Go in kritischen Infrastrukturen (Militär, Behörden, Energie, Transport, Finanzen und so weiter). Daher kommen solche Produkte hier meist nicht zum Einsatz oder die Cloud-Dienste werden auf dem entsprechenden Produkt deaktiviert.

Da Angreifer und Verteidiger ständig Katz und Maus miteinander spielen, müssen Umgehungstechniken laufend angepasst werden – was wir in unserem Lab vor jedem Assessment tun. Da vor allem PowerShell-basierte Malware mittlerweile von Endpoint-Protection-Produkten sowie durch neue Schutz-, Auditing- und Logging-Funktionen des Windows-Betriebssystems gut erkannt wird (siehe ix.de/ix1902076), muss man hier stets kreativ bleiben.