Marktübersicht: Open-Source-Firewalls

Freie Filter

Eine Firewall schützt Einzelsysteme und Rechnernetze vor unerwünschten Zugriffen. Diverse BSD- und Linux-basierte Ansätze stehen zur Wahl.

Für einen erklecklichen Geldbetrag versprechen Hersteller wie Check Point, Cisco, Juniper oder WatchGuard den ultimativen Schutz. Bugs, Hintertüren für Techniker und Geheimdienste sowie hohe Kosten lassen manchen Systemverwalter nach Alternativen suchen. Je nach Einsatzszenario muss es dabei nicht unbedingt um einen kompletten Ersatz einer großen kommerziellen Firewall-Appliance gehen. Teilbereiche des Netzes oder Außenstellen könnten mit einer einfachen Open-Source-Firewall bereits ausreichend und preiswert geschützt sein.

Und es gibt einen weiteren Aspekt: Eine gute Firewall besteht – wie auch das BSI im IT-Grundschutz unter M 2.73 empfiehlt (siehe ix.de/ix1810056) – aus drei Stufen: erster Paketfilter (zum WAN), Applikation Level Gateway, zweiter Paketfilter (zum LAN). Anhand verschiedener einfacher Kriterien entscheiden Paketfilter, ob sie Pakete weiterreichen, zurückweisen oder still verwerfen. Die Kriterien umfassen unter anderem Quell- und Zieladresse, Quell- und Zielport oder den Protokolltyp. Zusätzlich kann die Stateful Inspection Pakete einer bestehenden Verbindung erkennen und ohne weitere Prüfung zulassen. Über eine Deep Packet Inspection auf dem Applikation Level Gateway (ALG) und mit Proxies lassen sich Pakete inhaltlich prüfen und etwa auf Schadsoftware untersuchen. Während die Rechenleistung für einen Paketfilter noch überschaubar bleibt, fordert ein ALG schon deutlich mehr Ressourcen.

Aus Sicherheitssicht ist sogar eine physische Trennung der drei Komponenten zu empfehlen, wobei die beiden Paketfilter idealerweise von unterschiedlichen Herstellern stammen sollten. So kann ein Angreifer nicht gleich beide Filter in einem Rutsch überwinden. Die deutsche genua GmbH verfolgt dieses Prinzip in ihren genugate-Sicherheits-Appliances und verbaut dort in einem 19"-Gehäuse gleich zwei Computersysteme mit OpenBSD und dessen pf-Paketfilter. Als drittes System (der Paketfilter am WAN) empfiehlt genua korrekterweise, das Produkt eines anderen Herstellers (notfalls den Router des ISP) einzusetzen.

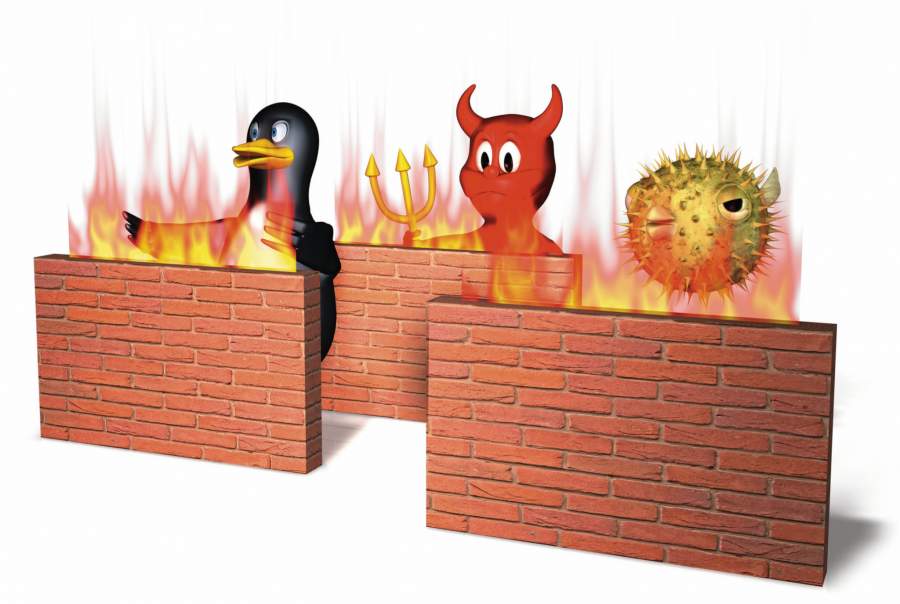

Bunt gemischt: Open-Source-Firewalls

Die hier vorgestellten Firewalls sind allesamt Open-Source-Software und damit kostenlos. Sie stehen größtenteils unter freien Lizenzen wie der GPL oder einer BSD-Lizenz, teilweise aber erweitert oder um Closed-Source-Komponenten ergänzt. Beim Support ist der Systemverwalter zunächst auf sich selbst gestellt, Hilfestellung bekommt er in teilweise durchwachsener Qualität über Community-Foren. Zeitnahe Hilfe gibt es in eventuell vorhandenen Mailinglisten oder IRC-Chats. In der Regel antworten dort auch Mitglieder des Entwicklerteams, wobei das bei einigen Projekten eine einzige Person sein kann. Viele Projekte verweisen zusätzlich auf kommerziellen und damit kostenpflichtigen Support, der für viele Unternehmen zwingende Voraussetzung für einen Einsatz ist.

Als Hardware setzen die Systeme in der Regel einen x86-kompatiblen PC mit 64-Bit-CPU und mindestens zwei Netzwerkkarten voraus. Die Leistung der Firewall skaliert dabei natürlich mit den Fähigkeiten der Hardware, sodass eine CPU mit AES-NI und Intel PRO/1000-Server- oder vergleichbare NICs mehr als empfehlenswert sind. Je nach gewünschten Zusatzfunktionen wie Proxyserver, Filter oder VPN steigt der für einen reinen Paketfilter eher geringe RAM-Bedarf deutlich. Nicht unberücksichtigt lassen sollte man die von Intel in fast allen modernen CPUs verbauten Hintertüren: Active Management Technology / Management Engine (AMT/ME) und das heimlich laufende Minix-System sollen der Fernwartung dienen, lassen sich theoretisch aber missbrauchen. Über eine virtuelle serielle Schnittstelle, die über Ethernet oder sogar WLAN funktioniert, können Angreifer das System kontrollieren und Dateien übertragen. Das Perfide dabei: Serial over LAN (SoL) arbeitet unterhalb der Zugriffs- und Kontrollmöglichkeiten einer Firewall – diese ist also bei aktivem AMT/ME blind und machtlos. Eine kleine ARM64-Firewall-Appliance könnte da für besondere Sicherheitsansprüche eine Lösung sein – auch wenn die Performance derartiger Embedded-Systeme noch unterirdisch ist.

Die Übersicht teilt sich in drei Gruppen: Firewall-Appliances auf Basis von Linux, auf Basis von FreeBSD und Regelsatz-Compiler. Während die Appliances mehr oder weniger umfangreich und dank Weboberfläche bedienerfreundlich sind, beschränken sich Regelsatz-Compiler oder das an Ciscos IOS angelehnte VyOS auf eine Kommandozeile. Deren Vorteil ist der geringe Ressourcenbedarf und die Option, Vorgänge oder ganze Installationen durch Skripte zu automatisieren. Mehr als historischer Exkurs betrachtet der Kasten „Firewall-Veteranen“ einige veraltete Vertreter.