Tools zur Absicherung von Containern

Blitzableiter und Regenschirme

Wenn es in der Cloud mal kracht und donnert, sollte man gut vorbereitet sein. In den letzten Jahren ist daher eine große Anzahl von Werkzeugen entstanden, die Cloud-Stacks und besonders Container und Kubernetes absichern und Angriffsversuche erkennen.

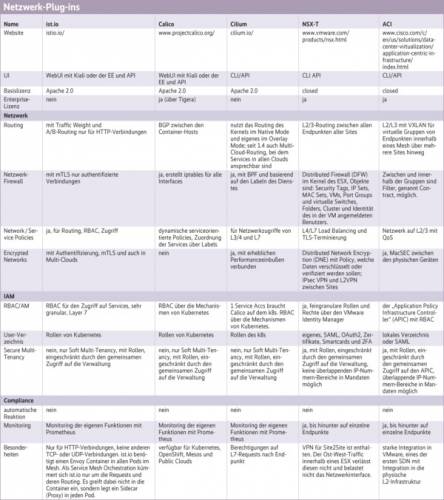

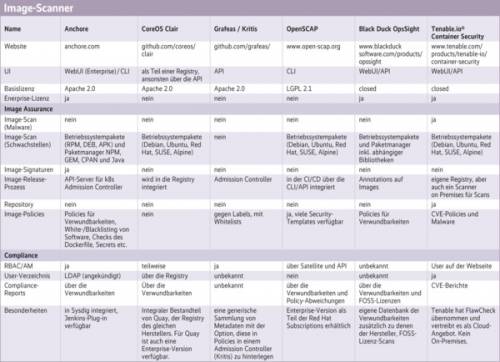

Der klassische Sysadmin-Werkzeugkoffer enthält Sicherheitstools in klar definierten Kategorien. Es gibt Firewalls, Virenscanner, Intrusion-Detection-Software und Analysewerkzeuge für Protokolldateien. Bei den Werkzeugen für die Absicherung von Container- und Kubernetes-Umgebungen fehlt derzeit noch eine solche klare Definition. Die Merkmale und Funktionen vieler Produkte überschneiden sich sogar so stark, dass eine tabellarische Darstellung hilft, sich einen Überblick über deren Features zu verschaffen. Sie soll es leichter machen, eine Kombination von Anwendungen zusammenzustellen, die zu den eigenen, unternehmensspezifischen Anforderungen passen.

Die Tabellen in diesem Artikel sind das Ergebnis einer Recherche öffentlich verfügbarer Informationen wie Hersteller- und Projektwebsites, Handbücher und Marketing-Unterlagen, kombiniert mit Erkenntnissen aus einigen Test-Installationen. Bei der Menge an Tools war es nicht möglich, alle Werkzeuge selbst zu installieren und zu evaluieren.

Die Funktionen, die die hier aufgeführten Sicherheitstools für Container bieten, lassen sich grob wie folgt einteilen:

– Image Assurance Scanner prüfen und bewerten Images.

– Netzwerktools: Segmentierung, Überwachung und Verschlüsselung von Paketen innerhalb von Software-defined Networks.

– IAM (Identity and Access Management) fasst Funktionen zur Benutzer- und Rechteverwaltung zusammen.

– Container-Härtung: Maßnahmen zur Absicherung der Container selbst.

– Compliance-Checks überprüfen, ob Images und Containeranwendungen die im Unternehmen festgelegten Richtlinien einhalten. Auch Monitoring und Angriffserkennung gehören in diese Kategorie.

Docker und Kubernetes: Sicherheit ab Werk

Docker und Kubernetes haben bereits einige Sicherheitsfunktionen eingebaut, die entweder direkt oder über externe Werkzeuge zur Verfügung stehen. In den seltensten Fällen wird man diese Software einzeln installieren. Meist ist sie Bestandteil eines Softwarepakets oder eines Stacks wie der von Red Hat entwickelten Containeranwendungsplattform OpenShift. Andere Bündel sind Rancher mit der Rancher Kubernetes Engine (RKE), einem leichtgewichtigen Kubernetes-Installer, IBM Cloud Private (ICP), Pivotal Container Service (PKS) und Pivotal Cloud Foundry (PCF).

Einen Überblick über die in Docker und Kubernetes eingebauten Sicherheitsfunktionen zu bieten, ist nicht einfach und dieser Artikel kann sie allenfalls anreißen. Vieles hängt von der eingesetzten Container-Runtime ab. Diese entscheidet mit ihren Sicherheitsmerkmalen darüber, wie gut die Separierung der Prozesse ist. Die Runtimes bieten die Option, die im Container laufenden Prozesse über cgroups und Namespaces einzuschränken. So darf der Prozess im Container nicht seinen Namespace ändern, weil das die Abgrenzung von den anderen Prozessen sofort aushebeln würde. Neben diesen Basisfunktionen setzen Container-Runtimes auf SECCOMP-Profile, um die Syscalls des Linux-Kernels – also die Befehle, die eine Anwendung an den Kernel schickt – zu steuern.