Red Teaming: Cyber Resilience, War Gaming und Krisenmanagement

Abwehrkräfte stärken

Red Team Exercises sind ein wichtiger Baustein zur Beurteilung der eigenen Widerstandsfähigkeit gegenüber Cyberangriffen (Cyber Resilience). Aber was tun, wenn es trotzdem passiert und man von einem Angriff überrascht wird? Um das zu beantworten, gibt es diesmal Unterstützung von einem erfahrenen Krisenmanager als Co-Autor.

Ein Krisenmanager unterstützt die Opfer in der heißen Phase eines Cyberangriffs. Insbesondere für Unternehmen ohne größere, kompetente IT-Abteilung ist ein externer Krisenmanager häufig die einzige Möglichkeit, den Vorfall professionell zu handhaben und die Schäden und Auswirkungen zu begrenzen. Seine Aufgaben sind vielfältig und reichen von der Forensik, dem eigentlichen Incident Handling, Koordinieren von Hardware-, Software- und Servicepartnern, Datenschutz, Strafverfolgung und Wiederherstellungsplanung bis zur Mitarbeiter- und Kundenkommunikation. Gerade für kleine und mittlere Unternehmen kann ein professioneller Cyberangriff nervenaufreibend sein, da sie oft nicht wissen, an wen sie sich auf der Suche nach Unterstützung wenden können. Es mangelt hier nicht nur an gut ausgebildeten Mitarbeitern, sondern meistens auch an einem rechtzeitig aufgebauten Netzwerk an IT- und Security-Experten mit entsprechenden Verträgen, die dann schnell helfen können.

Aber auch Staaten, Behörden und große Firmen bis hin zu globalen Konzernen stehen bisweilen mit falschen Vorstellungen vor einem Angriff und wissen häufig auch nicht, was zu tun ist. Viele versuchen, den Angriffen mit Masse zu begegnen, und binden jeden Security-Experten ein, den sie finden können. Wenn dann herauskommt, wie teuer der Angriff war, wer alles an der großartigen Arbeit beteiligt war und dass sogar das Bundesamt für Sicherheit in der Informationstechnik (BSI) geholfen hat, mündet die Krise für alle Beteiligten in einen tollen Erfolg – besonders für den Angreifer. Und der hatte es vielleicht nicht einmal auf eine bestimmte Organisation abgesehen, sondern willkürlich einen Verschlüsselungstrojaner oder eine Ransomware in Umlauf gebracht.

Offizielle Ermittlungen sind selten

Ob sorgfältig ausgewählt oder zufällig betroffen: Anzeige erstatten die wenigsten Opfer. Meistens wissen sie gar nicht, dass jedes Bundesland in den Landeskriminalämtern sowie das Bundeskriminalamt eine Zentrale Ansprechstelle Cybercrime (ZAC) unterhält, die rund um die Uhr erreichbar ist. Dabei hat die Polizei Fähigkeiten und darf Maßnahmen ergreifen, die sonst niemandem zur Verfügung stehen. Das Ziel sollte ja sein, die Täter zu stellen und nicht nur die technischen Auswirkungen zu beseitigen.

Ein Krisenmanager unterstützt betroffene Unternehmen beim aufwendigen Zusammenspiel mit den Strafverfolgern. Er fungiert als Schnittstelle zwischen allen Beteiligten von den internen und externen Experten im Unternehmen, der Strafverfolgung bis hin zur Zusammenarbeit mit den Nachrichtendiensten. Der Angreifer ist ja nicht immer ein finanziell motivierter Cyberkrimineller, sondern er kann auch ein staatlicher Akteur oder ein rachsüchtiger Mitarbeiter sein. Daher ist es umso wichtiger, die Motive der Täter herauszufinden. Dazu erstellen die Beteiligten eine an Cyberstraftaten angepasste Verbrechenskartierung (Crime Map), die alle Aspekte des Angriffs erfasst und über ein Ausschlussverfahren das Tatmotiv ermittelt. Neben Details über technische Schutzvorkehrungen fließen Fakten über das Unternehmen wie Finanzdaten, Kunden- und Konkurrenzsituation, die Lieferketten der Produkte und Services, die Mitarbeitersituationen und Partner- und Lieferantenverbindungen in die Analyse ein. Dieses Vorgehen führt meist schneller zu einer Feststellung des Täters als die reine technische Analyse des Vorfalls.

Wenn es keinen Kontakt zum Täter gibt, hilft zumindest die Crime Map, den Angriff zu analysieren. Erst wenn eine Ursache feststeht, kann man die richtigen technischen und organisatorischen Entscheidungen treffen, die den Angriff möglichst vereiteln.

Übung und Simulation

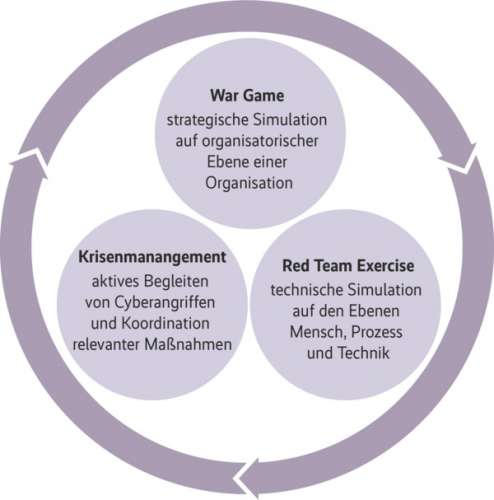

Red Team Exercises helfen einem Unternehmen, Schwachstellen in der Abwehrfähigkeit in den Bereichen Mensch, Prozesse und Technik aufzudecken und zu zeigen, wie sich diese ausnutzen lassen, um kritische Geschäftsfunktionen (Critical Functions) zu kompromittieren. Diese Vorgehensweise kann die Abwehrbereitschaft steigern. Eine strategische Simulation als „Cyber Security War Game“ wiederum ist eine Art Penetrationstest der rein organisatorischen Fähigkeiten einer Firma, die dabei die Führungsfähigkeit der handelnden Personen auf eine harte Probe stellt.

Cyber War Games werden zurzeit von vielen angeblichen Experten angeboten, jedoch steckt der Teufel hier im Detail. Erfahrungen aus dem Umgang mit tatsächlichen Krisen helfen bei der Entwicklung solcher Szenarien, da echte Vorfälle in die Szenarioentwicklung einfließen und somit ein praxisnaher und nicht theoretischer Ansatz des War Game zugrunde liegt. In den meisten Fällen sind die Unternehmen von den Szenarien überrascht und überfordert zugleich.