Googles YubiKey-Alternative Titan im Test

Für den Schlüsselbund

Im Rahmen seiner Hauskonferenz stellte Google Hardware zur Zwei-Faktor-Authentifizierung vor. iX konnte einen Satz dieser Titan Security Keys ergattern und genauer untersuchen.

Benutzername und Passwort als die Mittel zum Erlangen von Informationen oder Berechtigungen sind weithin bekannt. Jedoch raten Sicherheitsexperten schon lange zu zusätzlichen Maßnahmen für die Absicherung. Zu oft geraten eigentlich geheime Informationen in falsche Hände und das prüfende System wiederum kann nicht erkennen, ob Lieschen Müller tatsächlich Max Mustermann ist. Abhilfe schafft die Überprüfung weiterer Eigenschaften oder Informationen, die Mehr-Faktor-Authentifizierung.

Allerdings könnte der Begriff Faktor hier irreführend sein, ein bildlicher Vergleich würde eher von Schlüsseln sprechen. Es gilt, eine Tür zu öffnen, die mehrere unabhängige Schlösser besitzt. Die erwähnte Kombination von Benutzername und Passwort bildet einen Schlüssel. Eine Zwei-Faktor-Authentifizierung erfordert einen zweiten Schlüssel. Nach Benutzername und Passwort könnten ein Fingerabdruck, Stimmenerkennung oder einfach ein Satz Fragen mit vordefinierten Antworten als notwendige Zusatzinformation dienen. Der Fantasie sind hier fast keine Grenzen gesetzt – der tatsächlichen Anwendbarkeit und Bequemlichkeit aber schon.

Genau hier setzen Googles neuer Security Key und seine Verwandten an. Wie lässt sich ein zweites Geheimnis – neben Benutzername und Passwort – für die „Guten“ einfach zugreifbar und für die „Bösen“ ebenso einfach unauffindbar machen? Aus Google-Sicht lautet die Antwort U2F – universelle Zwei-Faktor-Authentifizierung. Der Industriestandard existiert schon einige Jahre und entstand in Zusammenarbeit des Internetriesen mit den Unternehmen NXP Semiconductors und Yubico (siehe ix.de/ix1811054). Insbesondere Letzterer sollte inzwischen durch die verschiedensten YubiKeys bekannt sein [1]. Diese bieten ebenfalls die U2F-Funktion an und zählen schon lange zu den von Google unterstützten Sicherheitsschlüsseln. Vor über zwei Jahren hat sich iX schon einmal mit den YubiKeys befasst – im Zusammenhang mit Docker [2]. Eine Zusammenfassung zu U2F befindet sich im Kasten „Ein Merkmal ist nicht genug“.

Ein Blick hinter die Hardwarekulisse

Abbildung 1 zeigt sowohl die USB- als auch die Bluetooth-Version des Titan Security Key. Erstere ist mit einem Stecker vom Typ A versehen. Bei Besitzern neuerer Notebooks kann dies für Missfallen sorgen, da sich hier immer häufiger nur Anschlüsse vom Typ C finden. Der Titan Key lässt sich dann nur mit einem Adapter benutzen. Aber auch die Bluetooth-Variante weist eine Besonderheit auf: Sie nutzt den energiesparenden Modus – BLE (Bluetooth Low Energy), was bei älteren Geräten, die diese Spezifikation nicht beherrschen, Probleme bereiten kann. Abhilfe schafft wiederum ein Adapter. Die Tests umfassten mehrere Smartphones, Notebooks und Raspberry Pis. Dabei kam auch ein BLE-Adapter zum Einsatz. Es zeigten sich keinerlei Auffälligkeiten oder gar Einschränkungen mit den verschiedenen Geräten.

Die Sicherheitsschlüssel von Google haben eine auffällige Ähnlichkeit mit vergleichbaren Produkten aus dem Hause Feitian. Der Schein trügt nicht: Linux-Benutzer können dies für die USB-Variante ganz einfach mit dem Kommando lsusb prüfen, das unter idVendor „Feitian Technologies, Inc.“ ausgibt. Auf der Bluetooth-Seite sind eventuell mehr Klimmzüge und Recherchen nötig. Das Gerät meldet sich nach erfolgreicher Verbindung mit „U2F FT“ – ein weiterer Hinweis auf den tatsächlichen Hersteller der Hardware. Außerdem prangt der Schriftzug „FEITIAN“ auf der Rückseite des Gerätes.

Apropos: Für eine erfolgreiche Benutzung von Bluetooth-Geräten müssen diese sich kennen. Dies „Pairing“ erfordert aus Sicherheitsgründen eine zusätzliche Authentifizierung per PIN-Code. Google verwendet hier nicht die üblichen Zahlenfolgen wie „0000“ oder „1234“. Der PIN-Code ist auf der Rückseite des Schlüssels aufgedruckt, ebenso wie ein Gerätename.

Vorgezeichnete Pfade für den Einsatz

Der ausschließliche Zweck des Titan Security Key ist das Absichern von Anwendungen und Diensten über den zusätzlichen zweiten Faktor auf Grundlage des U2F-Standards. Jeder Dienst und jede Anwendung, die diesen unterstützt, sollte ohne Einschränkung mit Googles Gerät funktionieren. Der Autor dieses Artikels hat gute Erfahrungen damit gemacht – doch dazu gleich mehr.

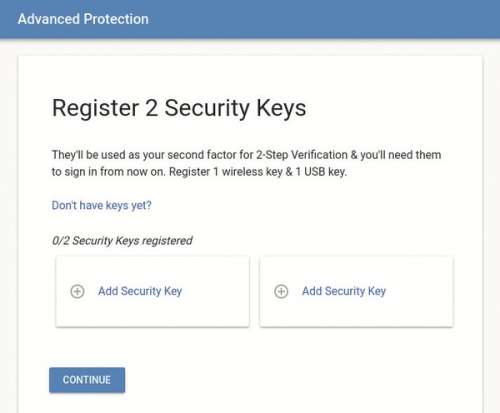

Für den Einstieg in die Nutzung des Titan-Schlüssels hat Google eine Webseite mit Anleitungen und Videos bereitgestellt. Natürlich beziehen sich diese auf die eigenen Dienste des Internetriesen. Einfach gesprochen lernt der Interessent, wie man Gmail und Co. mit Zwei-Faktor-Authentifizierung per Sicherheitsschlüssel absichert. Es muss nicht zwingend ein Titan Key sein. Die Produkte aus dem Hause Yubico oder Feitian funktionieren identisch. Für einen erfolgreichen Start sind übrigens zwei Schlüssel nötig (siehe Abbildung 4).

Dies hat eher praktische als finanzielle Gründe. Geht ein Schlüssel verloren, funktioniert der Zugriff mit dem anderen noch. Dank U2F-Standard klappt der Mischbetrieb mit Nicht-Titan-Schlüsseln einwandfrei. Wer misstrauisch ist, bevorzugt diesen Weg vielleicht, denn es gibt nicht viele Informationen über die konkrete Hard- und Firmware des Titan Key, lediglich, dass Google das Token mit einer eigenen Firmware ausgestattet hat. Außerdem lässt sich das im Kasten „Ein Merkmal ist nicht genug“ besprochene Frage-Antwort-Spiel nicht anpassen. Die Verwendung der Hardware eines weiteren Herstellers lockert die Situation etwas auf. So oder so sind die ersten Schritte dank der Anleitungen recht einfach und funktionieren reibungslos. Das ist auch gut so, denn eine Erhöhung der Sicherheit funktioniert am besten, wenn sie einfach zu installieren und zu benutzen ist.

Es muss nicht nur Google sein

Spätestens an dieser Stelle stellt sich die Frage, ob Titan auch außerhalb des Google-Universums funktioniert. Wie schon angedeutet, sind in den Tests böse Überraschungen ausgeblieben. Der Key verrichtete problemlos seine Arbeit mit Diensten wie GitHub, Facebook oder Dropbox – jedenfalls prinzipiell. Es gilt hier, zwischen dem Zugriff per PC und per Smartphone zu unterscheiden. Am Desktop, Notebook oder ähnlichen Geräten ist der Browser das Fundament für den Zugang zu den eben genannten Diensten. Aktuelle Versionen von Chrome bereiten keine Probleme. Etwas anderes wäre auch sehr verwunderlich gewesen, da beide – Browser und Schlüssel – aus dem gleichen Haus kommen.

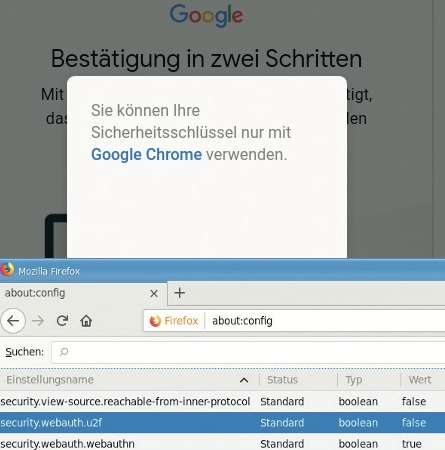

Etwas ernüchternder waren zunächst die Tests mit Firefox (siehe Abbildung 5). Laut Internetrecherche sollte der ehemalige Platzhirsch das U2F-Protokoll ebenfalls beherrschen. Das ist auch der Fall, wenn die Funktion entsprechend eingeschaltet ist. Die zugehörige Einstellung lautet security.webauth.u2f und ist per Default deaktiviert. Über „about:config“ erhält man Zugriff auf die Einstellungen und kann sie dort ändern.