Software zum Schwachstellenmanagement

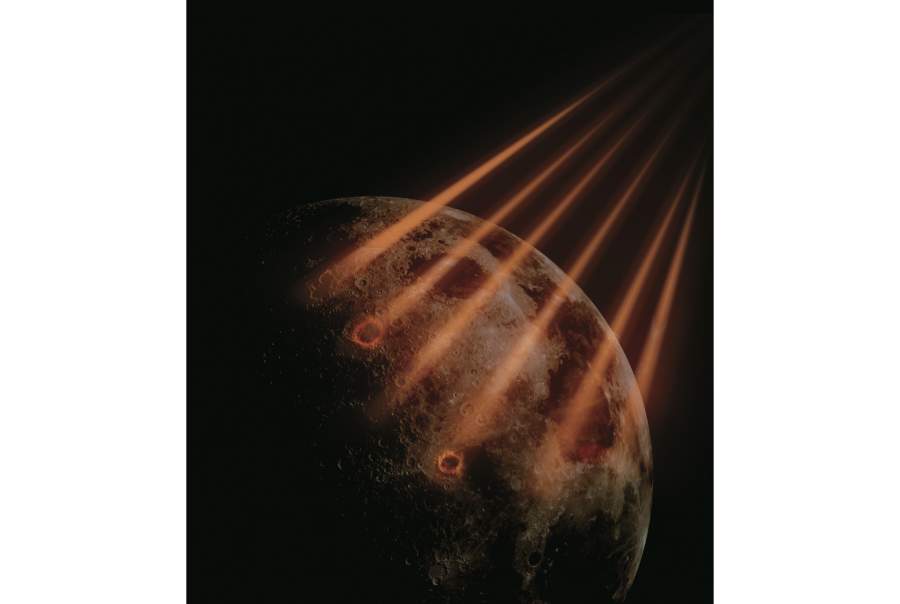

Durchleuchtet

Ursachen für Schwachstellen gibt es viele. Um sie in den Griff zu bekommen, ist ein regelmäßiges Überprüfen der Unternehmens-IT erforderlich. Vulnerability-Management-Systeme können dabei unterstützen.

Ein unbeabsichtigt aus dem Internet erreichbarer Port, veraltete Patch-Stände von Software oder ganz einfach unsicher konfigurierte Dateifreigaben sind typische Schwachstellen, die in vielen Unternehmensnetzen vorzufinden sind. Solche und ähnliche Softwaredefekte oder Fehlkonfigurationen auf Servern, Endgeräten und Netzwerkkomponenten oder deren Diensten und Applikationen bilden dankbare Angriffspunkte für Hacker.

Dass diese Angriffspunkte tatsächlich existieren und aktiv ausgenutzt werden, zeigen gängige Statistiken. So führt beispielsweise eine Studie von Forrester an, dass bei mehr als 40 % der Einbrüche von außen in Unternehmensnetzwerke Softwareschwachstellen ausgenutzt wurden. Allein die Erkenntnis, wie viele überflüssige Dienste über externe Adressbereiche eines global verteilten Unternehmens erreichbar sind, überrascht IT-Sicherheitsverantwortliche oftmals. Die Angriffsfläche lässt sich dann schon durch Abschalten oder Filtern gegebenenfalls unnötiger Dienste (zum Beispiel SNMP) reduzieren.

Teil der Basisabsicherung

Ein grundlegendes Ziel der IT-Sicherheitsverantwortlichen in Unternehmen sollte demnach darin bestehen, durch ein geeignetes Management potenziell vorhandene Schwachstellen in einem geordneten Prozess proaktiv zu erfassen und zu behandeln, um deren Ausnutzung durch einen Angreifer bestenfalls zu verhindern. Das Schwachstellenmanagement ist neben weiteren Maßnahmen wie Netzwerksegmentierung, geeigneter Härtung und Patch-Management ein wichtiges Basiswerkzeug zur Absicherung der eigenen Infrastruktur.

Die Notwendigkeit dazu spiegelt sich daher auch in diversen Richtlinien und Compliance-Vorgaben wie ISO 27001 oder PCI-DSS wider: Sie fordern explizit ein Management technischer Schwachstellen.

Eine Identifizierung von Schwachstellen kann sowohl manuell als auch (teil-)automatisiert erfolgen. Manuelle Überprüfungen (sogenannte Penetrationstests) erfordern Experten, sind teuer und konzentrieren sich meist auf einen begrenzten Betrachtungsgegenstand, erreichen aber typischerweise eine größere Prüftiefe. In der Praxis werden einzelne Systeme daher bestenfalls jährlich oder in besonders sensiblen Bereichen halbjährlich einem Penetrationstest unterzogen.

Um regelmäßiger und auch auf breiter Ebene vorhandene Sicherheitslücken erfassen zu können, werden üblicherweise Scanner eingesetzt, die neben dem eigentlichen Ermitteln technischer Schwachstellen durch weitere Funktionen (Ticketmanagement, Reporting und so weiter) das Schwachstellenmanagement unterstützen.

Listen mit technischen Schwachstellen, wie sie ein solcher Scanner erzeugt, sind eine wertvolle Datenquelle für viele Bereiche der Informationssicherheit. Viele Unternehmen investieren seit einigen Jahren in SIEM-Lösungen (Security Information and Event Management), die zur Angriffserkennung alle Events und Logs von IT- und Sicherheitssystemen zentral sammeln und korrelieren sollen. In der Regel kommt nach einer solchen Einführung die Ernüchterung, dass die Qualität der Ausgangsdaten und damit auch der erzeugten Alarme weit schlechter ist als erhofft.

Zusammenspiel mit anderen Systemen

Selbst wenn nicht nur einfache Systemlogs, sondern richtige Intrusion-Detection- oder -Prevention-Systeme (IDS/IPS) die Events in ein SIEM liefern, ist die Zahl der Fehlalarme zu hoch. Hier kommt Verwundbarkeitsmanagement ins Spiel, denn alle reiferen SIEM-Systeme sind in der Lage, ihre Events auch mit Schwachstellendaten zu korrelieren. So können sie Fehlalarme aussortieren, bei denen das Zielsystem für den vermeintlich erkannten Angriff gar nicht verwundbar ist. Es ist daher wenig erstaunlich, dass gerade beim Aufbau eines Security Operation Center (SOC) oder Cyber Defense Center (CDC) auch das Etablieren von Verwundbarkeitsmanagement eine wesentliche Rolle spielt.

Es ist sogar empfehlenswert, nicht mit der Einführung eines SIEM, sondern mit dem Aufbau von Verwundbarkeitsmanagement zu beginnen, denn dadurch können Schwachstellen früher behoben und gegebenenfalls Vorfälle verhindert werden. Das ist meist deutlich günstiger, als Vorfälle zunächst in Kauf zu nehmen und sie dann erkennen und auf sie reagieren zu müssen.

Aber auch dort, wo die Informationssicherheit aufgefordert ist, Kennzahlen oder KPIs (Key Performance Indicators) zu liefern, sind Verwundbarkeitsmanagementprojekte sehr dankbar, denn im Gegensatz zu vielen eher banalen Prozesskennzahlen lassen sich durch Weiterverarbeitung der Verwundbarkeitsdaten recht nützliche Kennzahlen ableiten.

So kann man beispielsweise gut erkennen, ob das Patch-Management in einem Unternehmen tatsächlich funktioniert. Als Kennzahl wird dazu nicht die absolute Anzahl an Schwachstellen herangezogen, sondern die Zahl derjenigen, die nach dem Durchlaufen eines oder mehrerer Patch-Management-Zyklen immer noch nicht behoben werden konnten. In dieser Richtung kann man viele weitere Ideen für Kennzahlen entwickeln, und insbesondere die Schwachstellenscanner liefern die Rohdaten für die Kontrolle anderer sicherheitsrelevanter Prozesse.

Verwundbarkeitsmanagement ist deutlich mehr als nur das automatisierte Erfassen technischer Schwachstellen. Ohne entsprechende Prozesse zur Weiterverarbeitung der Daten, zum Bewerten der Schwachstellen im Unternehmenskontext, zum Beheben der Schwachstellen und ohne Schnittstellen zum Risikomanagement für diejenigen Fälle, in denen man Schwachstellen vorerst nicht beheben kann, wird man nur begrenzte Erfolge haben. Für den Marktüberblick stehen hier die technischen Werkzeuge im Vordergrund.