Analyse TLS-verschlüsselter Netzwerkkommunikation

Durchleuchtet

Mit TLS 1.3 wird es praktisch unmöglich, den Inhalt der Netzwerkkommunikation zur Abwehr von Angriffen und Malware zu analysieren. Stattdessen muss die Gesamtaktivität im Netzwerk überwacht und auf Anomalien untersucht werden.

Die stetig zunehmende Verschlüsselung in den eigenen Netzen und im Internet stellt die Sicherheitsverantwortlichen in Unternehmen und die Behörden für Kriminalitätsbekämpfung vor neue Herausforderungen. Mit der aktuellen Version 1.3 des Transportverschlüsselungsprotokolls TLS erfolgt ein viel umfassenderer Schutz der Daten als bisher – mit der Kehrseite, dass auch die letzten Datenfetzen zur Erkennung von Malware und gezieltem Missbrauch verschwinden. Dieser Artikel soll einen Überblick geben, welche Ideen und Ansätze es gibt, Anomalien im Netzwerkverkehr zu entdecken.

Immer mehr verschlüsselte Kommunikation

Der verschlüsselte Datenverkehr sowohl zwischen Unternehmen als auch in Unternehmensnetzen nimmt von Jahr zu Jahr zu. Laut dem Annual Security Report 2018 von Cisco Systems waren im Oktober 2017 50 Prozent des weltweiten Webdatenverkehrs verschlüsselt – Tendenz steigend (siehe ix.de/ix1902096).

Verschlüsselung soll die Sicherheit der Kommunikation erhöhen. Cyberkriminelle können damit aber auch Command-and-Control-Aktivitäten zur Steuerung von Malware verschleiern. Schädlinge nutzen ebenfalls zunehmend Verschlüsselung, um ihre Aktivitäten zu verbergen und um auf den Anwender vertraulich und sicher zu wirken. Cyberkriminelle haben dann mehr Zeit, Schaden zu verursachen.

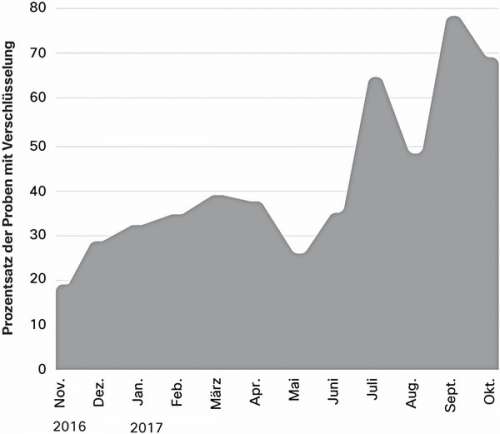

Cisco will beobachtet haben, dass sich die Zahl der untersuchten Malware-Stichproben, die verschlüsselte Netzwerkkommunikation nutzen, in einem Zeitraum von zwölf Monaten verdreifacht hat: Ende 2017 verwendeten rund 70 Prozent der analysierten Malware wenigstens eine Verschlüsselungsform (siehe Abbildung 1).

Da es kaum Möglichkeiten gibt, verschlüsselten Datenverkehr zu analysieren, ohne ihn zu entschlüsseln oder die Verbindungen „aufzubrechen“, lassen sich Netzwerke nicht effektiv auf Bedrohungen überwachen. Bisher werden vielfach Firewalls eingesetzt oder es wird über TLS-Offloading – als bewusster Man in the Middle – in den TSL-Tunnel reingeschaut, um mit diesem Problem umzugehen.

Jedoch ist der Erfolg auch heute schon mäßig und geht in der Praxis häufig mit verlängerten Ladezeiten oder Kommunikationsabbrüchen einher. Meist werden diese Abbrüche verursacht durch eine Man-in-the-Middle-Erkennung der eingesetzten Anwendungen. Insbesondere Cloud-Anwendungen verwenden richtigerweise gegenseitige Authentisierung und erkennen Offloading.

Bei schwachen Ciphers kann trotzdem noch ein Blick riskiert werden. Aber da die Produkte durch Hersteller-Patches sicherer werden oder irgendwann gegen neue, sichere Produkte ausgetauscht werden, ist auch dieser Ansatz nur noch eine Frage der Zeit.

TLS 1.3 als besondere Herausforderung

Die nächste Herausforderung entsteht durch die Nutzung von TLS in Version 1.3. Bis TLS 1.2 erfolgte der TLS-Handshake noch unverschlüsselt und ließ sich somit relativ leicht hinsichtlich der eingesetzten Verschlüsselungssuiten und der nachfolgend genutzten Protokolle und Anwendungen analysieren. Damit konnten Sicherheitssysteme die Böswilligkeit einer Verbindung erkennen und auf die Einhaltung von Compliance-Anforderungen achten.